La cybercriminalité menace au quotidien les particuliers, les entreprises, les Etats. Les médias et entités observatrices se font ainsi régulièrement l’écho de vols de données, des conséquences du phishing ou encore des rançons exigées après attaque et cryptage de systèmes d’information.

Pourtant, peu de personnes connaissent le monde des cyberattaquants, l’évolution de leurs méthodes et la manière dont ils arrivent à trouver les failles pour mener leurs activités. Or comprendre comment les hackers agissent peut à bien des égards permettre de mieux les contrer et de limiter l’impact des cyberattaques.

Bien comprendre les hackers pour mieux se protéger du piratage informatique

A l’ère numérique, le hacking (le piratage) est devenu un marché à part entière. La cybercriminalité a ainsi coûté plus de 6000 milliards de dollars (5.700 milliards d’euros) au monde en 2021. En conséquence, la cybersécurité est naturellement devenue un enjeu majeur pour les Etats et les entreprises. Mais l’agilité des hackers et l’évolution constante de leurs méthodes rend complexe leur mission. C’est pourquoi comprendre les méthodes des pirates informatiques, la façon dont ils communiquent, s’organisent ou déterminent des cibles peut offrir des informations précieuses pour mieux les contrer.

Organisations des hackers et méthodes de piratage

Certes, tous les hackers ne sont pas des cyberattaquants. Certains utilisent leurs compétences pour des causes justes. Mais lorsqu’ils opèrent avec malveillance, ce sont bien des criminels, aux motivations variées. Selon le Panorama de la Cybermenace 2022, publié par l’ANSSI, le gain financier, l’espionnage et la déstabilisation restent les principaux objectifs des attaquants.

Les hackers se professionnalisent

Les acteurs de ce marché ont construit de véritables infrastructures criminelles. Selon l’Atlas des cyberattaquants 2022 établi par Thales, les cybercriminels se professionnalisent : « afin de faire face aux enjeux de développement et de rentabilité qu’ils rencontrent, les groupes d’attaquants se sont progressivement organisés et structurés sur le même modèle que nos petites et moyennes entreprises ». Leurs organisations cybercriminelles comptent par exemple des départements R&D « chargés de renforcer l’efficacité des cyberattaques et d’en développer de nouvelles toujours plus innovantes », des départements Ressources Humaines pour recruter de nouveaux pirates informatiques et même des départements juridiques en charge de négocier avec les victimes après une attaque, le paiement de rançons par exemple.

« En 2021, 32% des organisations cyberattaquées ont payé une rançon aux attaquants, tandis qu’en 2020 elles étaient 26%. L’un des groupes d’attaquants a même extorqué 180 millions d’euros en une seule cyberattaque. Cette recherche constante de rentabilité conduit ces attaquants à adopter une stratégie coûts/bénéfices, en prospectant sur les industries et les pays les plus ouverts à la numérisation de leur modèle économique.» (source : Thales)

Des méthodes de piratage diversifiées payantes

Les piratages les plus courants

Pour atteindre leurs objectifs malveillants, les cyberattaquants usent de divers moyens. Citons notamment :

- L’hameçonnage ou phishing : un SMS ou mail frauduleux destinés à tromper la victime pour l’inciter à communiquer des données personnelles et/ou bancaires en se faisant passer pour un tiers de confiance.

- La revente de données personnelles et bancaires

- Les rançongiciels (ou ransomwares)

- Etc.

Conséquences d'un hacking : des coûts financiers, voire humains, importants

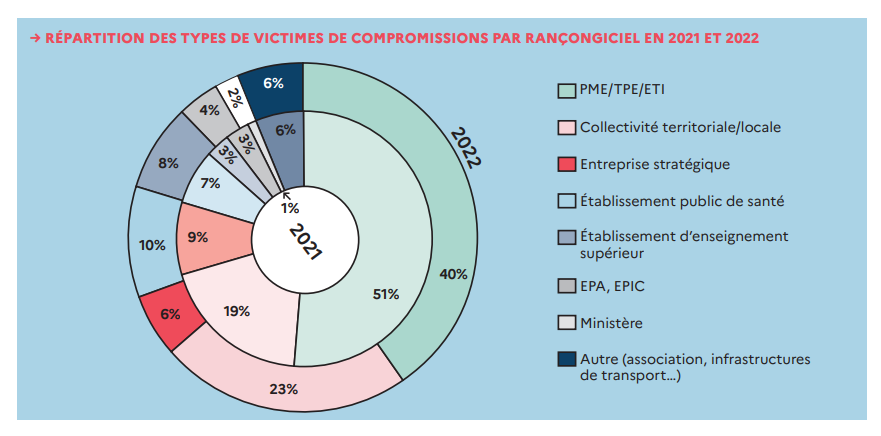

Source : Panorama de la cybermenace 2022 – ANSSI

Cette diversité de méthodes de piratage et leur sophistication fait qu’aucun acteur n’est à l’abri d’une attaque, et que la sécurité de son système d’information n’est jamais complètement garantie. Petites ou grandes entreprises, particuliers, institutions, établissements de santé, tous sont ciblés.

Dans son Panorama de la Cybermenace 2022, l’ANSSI rappelle que « si le nombre d’attaques par rançongiciel est en baisse sur l’année 2022, leurs conséquences demeurent très importantes, plus particulièrement dans des secteurs critiques comme la santé. Outre les conséquences financières, ce type d’évènement peut également avoir un impact sur le suivi des patients et la confidentialité de leurs données de santé ».

Savoir pour agir contre les hackers

Pour se protéger au mieux des attaques et limiter leurs répercussions lorsqu’elles réussissent, il faut donc tenter d’être aussi agiles que les pirates. Or c’est loin d’être facile dans des organisations où les activités et métiers sont souvent très éloignés de ceux de la cybersécurité et s’appuient sur des process de décision parfois lents.

« Il y a plusieurs aspects qui sont à l’avantage des pirates en réalité. Notamment la rapidité. La réponse d’une entreprise est lente par rapport à la capacité d’attaque. C’est une course », analyse Frederico RODRIGUES, Pentester CyberRisques & Conformité chez Cinalia, division Cybersécurité de Synelience Group.

Il faut donc suivre les activités des hackers de près et comprendre leurs méthodes.

Veille active : un indispensable pour suivre l’état des menaces et des failles de sécurité

Assurer la sécurité de son entreprise passe d’abord par une veille sur les vulnérabilités recensées dans les solutions et logiciels. Elles sont notamment disponibles sur le site du CERT-FR, et accompagnées de correctifs mis à disposition par les éditeurs.

« Pour faire notre veille, nous utilisons aussi beaucoup la plateforme Hack the box car elle a l’avantage de mettre à disposition des machines de tests qui intègrent les dernières vulnérabilités. Cela nous permet non seulement de les connaître mais aussi de nous entraîner à les exploiter pour comprendre comment les pirates opèrent et mieux résoudre les problématiques de cybersécurité, confie Frederico RODRIGUES. Nous suivons aussi les forums des pirates, les lieux où ils échangent des messages sur le darknet. Nous pouvons ainsi savoir quelles entreprises sont attaquées ou encore les fichiers qui sont vendus.

Connaître et évaluer ses vulnérabilités en continu grâce aux pentests

Au-delà des vulnérabilités connues et corrigées en continu par les éditeurs de solutions, il existe des vulnérabilités propres à chaque entreprise ou entité, en fonction de l’architecture de son système d’information, de ses applicatifs, de ses métiers et bien sûr de la sensibilité des collaborateurs à la sécurité informatique.

C’est ainsi que les spécialistes en cybersécurité procèdent à des tests offensifs sur les systèmes pour possiblement identifier des failles. On parle de Pentest ou encore de test d’intrusion.

En quoi consiste un pentest ?

« En fait, le travail d’un pentester, c’est le même travail qu’un pirate, à la différence notable que notre finalité est de protéger des solutions et données et non de les bloquer et voler. Nous débutons par une phase de veille sur la cible (l’entreprise). Nous commençons souvent par voir ce que le client donne comme informations publiques, à quelles données sur l’organisation il est possible d’avoir accès sur des sites publics et via des moteurs de recherche. Et il y a énormément de choses utiles pour des pirates, explique en détails l’expert de Cinalia. Puis on crée des listes de comptes mails employés et on teste les mots de passe. Enfin, on scrute les réseaux à la recherche de failles. »

Ce travail d’évaluation précis va donc permettre d’anticiper l’utilisation de failles par les cyberattaquants. « Globalement, il faut faire un travail de vérifications et de tests offensifs régulièrement, minimum deux fois par an », préconise encore Frederico RODRIGUES.

Mais les spécialistes de la cybersécurité le savent : aucun système n’est 100% à l’abri d’une attaque. Il est donc aussi important de comprendre comment ont procédé les hackers après une attaque pour renforcer encore et toujours les protections et actions de cybersécurité.

Miser sur les conseils et l’accompagnement d'experts comme Cinalia pour assurer sa sécurité

Suivre et comprendre les hackers et leurs méthodes peut donc réellement améliorer les actions de cybersécurité, mais cela demande du temps, une hypervigilance, des connaissances très spécifiques et bien sûr des moyens de supervision et de tests adaptés.

C’est la raison pour laquelle les experts de la cybersécurité chez Cinalia sont des alliés de poids. « Les entreprises peuvent avoir des experts en réseaux, en cloud, etc, mais qui n’ont pas la fibre cybersécurité. C’est vraiment un métier à part, insiste Frederico RODRIGUES. C’est pour cela que les pirates réussissent car c’est un métier très spécialisé. Du coup, ils arrivent à exploiter n’importe quelle faille qui se présente sur n’importe quel système. Et pour suivre leur course, il faut donc connaître leurs façons de faire, adopter certaines de leurs techniques et ajuster en continu ».